fail2ban 简介

fail2ban是Linux上的一个著名的入侵保护的开源框架,它会监控多个系统的日志文件,例如:Debian/Ubuntu:/var/log/auth.log、CentOS/Redhat:/var/log/secure)并根据检测到的任何可疑的行为自动触发不同的防御动作。事实上,fail2ban 在防御对SSH服务器的暴力密码破解上非常有用。

本文部分段落摘录自 Linux运维笔记,如有侵权请联系删除!

第一步

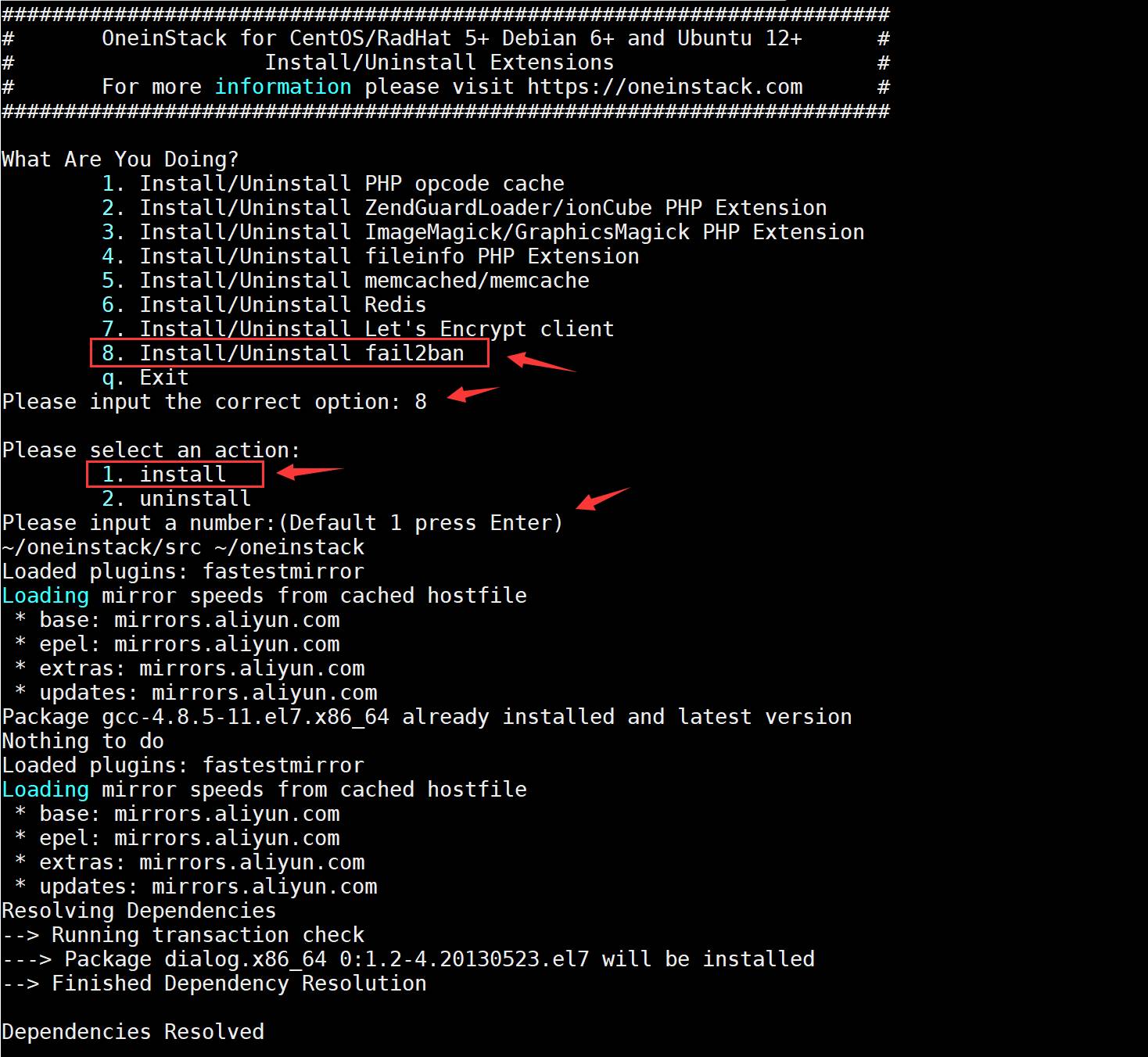

这里使用OneinStack内置的fail2ban,一键安装并设置好即可,省时省力!

OneinStack安装配置请移步 OneinStack安装

第二步

安装配置 fail2ban

输入命令

1 |

cd oneinstack |

第三步

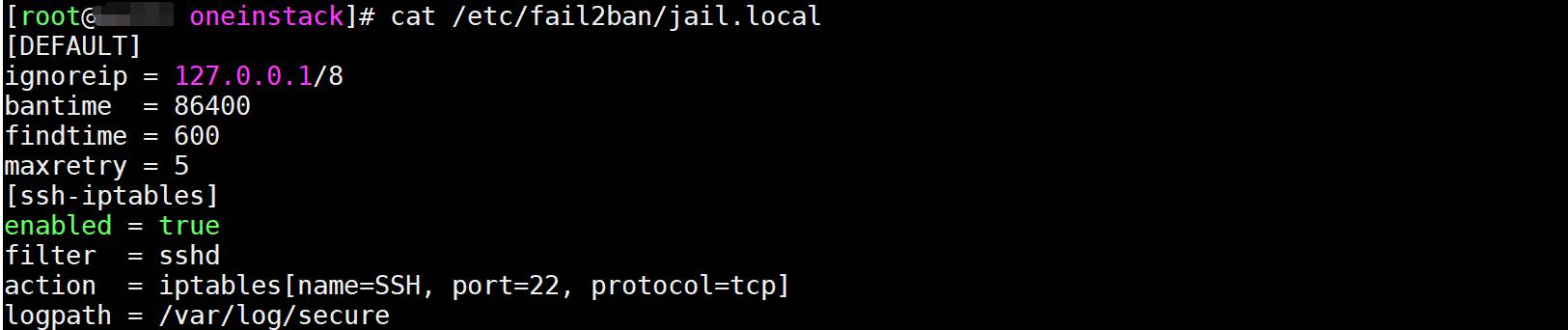

Fail2ban配置文件说明

输入命令:

1 |

cat /etc/fail2ban/jail.local |

1 |

[DEFAULT] |

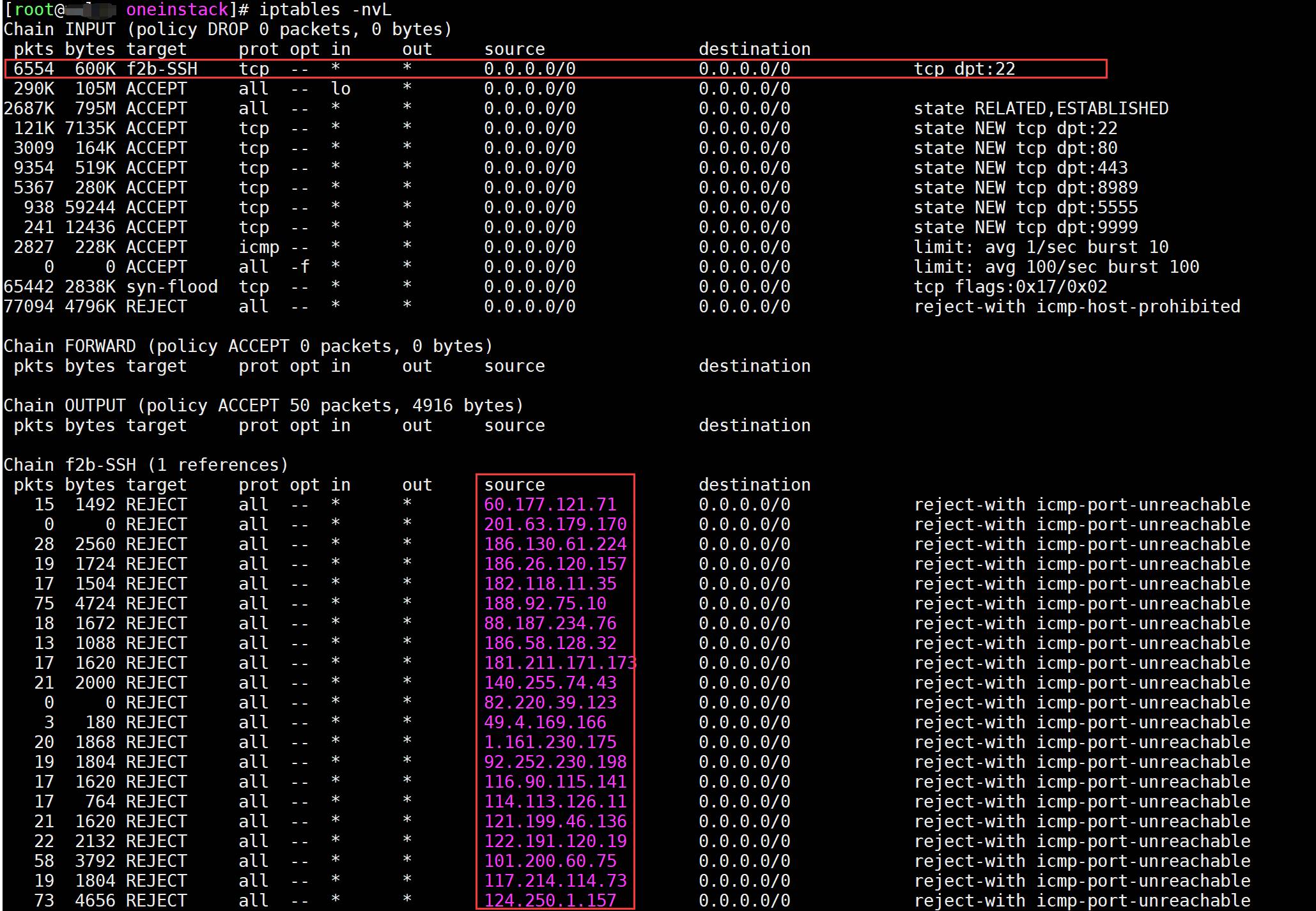

fail2ban会自动禁止在最近10分钟内有超过5次访问尝试失败的任意IP地址。这个IP地址将会在24小时内一直被禁止访问SSH服务。安装设置启用后,Fail2ban会在iptables添加相关规则,如下:

第四步

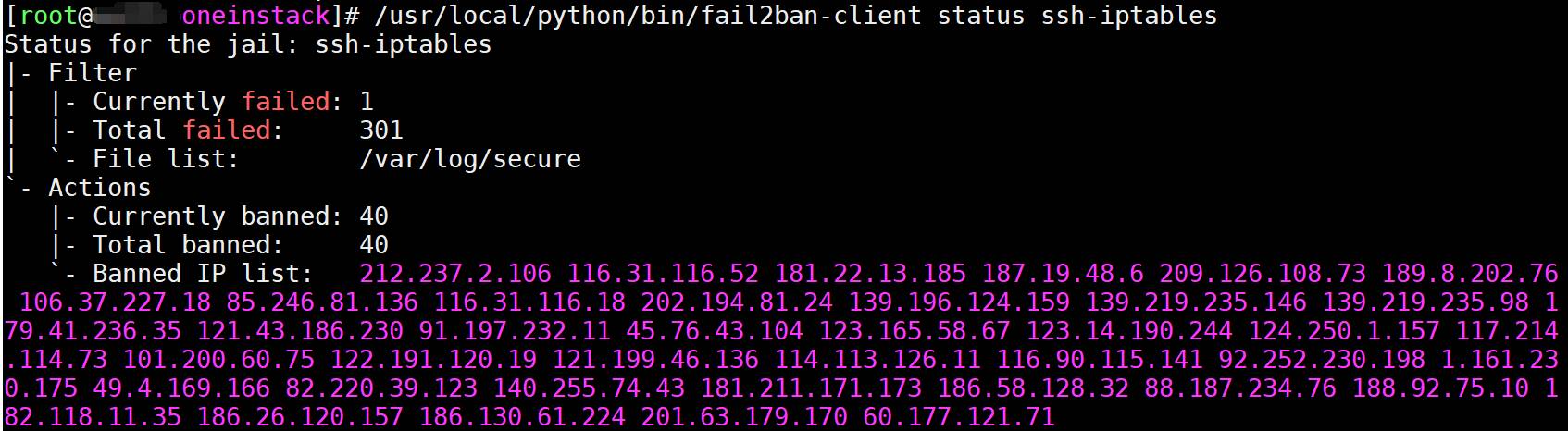

fail2ban状态

输入命令:

1 |

/usr/local/python/bin/fail2ban-client status ssh-iptables |

显示出被禁止IP地址列表

第五步

fail2ban解锁指定IP

输入命令:

1 |

/usr/local/python/bin/fail2ban-client set ssh-iptables unbanip xxx.xxx.xxx.xxx |

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容